Trotz aktiver Löschfunktion: Bruteforce-Angriffe auf iPhone-PIN möglich

Nach Angaben der Sicherheits-Experten von MDSec ist der Angriff auf den vierstelligen iPhone-Sperrcode auch dann möglich, wenn in den Geräte-Einstellungen die Option zur automatischen Löschung der Benutzerdaten nach zehn Falscheingaben aktiviert ist.

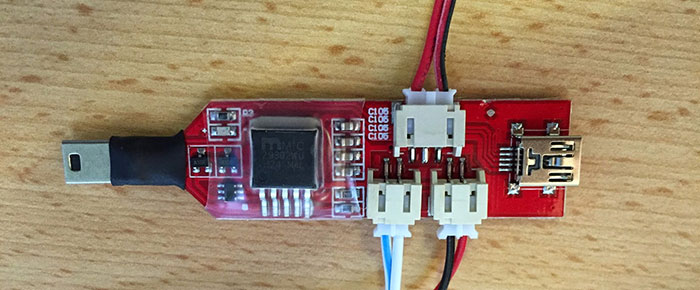

Um die Bruteforce-Angriffe gegen das iPhone-Betriebssystem zu fahren und so alle möglichen Zahlenkombinationen durchzuprobieren bedarf es jedoch einer gesonderten Hardware: Der sogenannten IP Box.

Die vor allem unter Reparatur-Anbieter verbreitete BOX wird für etwa 280€ verkauft und simuliert die Eingabe des iPhone-PIN über die USB-Verbindung des Apple Handys. Eine geschickte Zeitsteuerung sorgt dann dafür, dass die Stromzufuhr nach Falscheingaben direkt gekappt wird und dem iPhone keine Zeit mehr bleibt den fehlerhaften Versuch zu sichern.

(Direkt-Link)Der Zähler, der die iPhone-Löschung nach 10 fehlgeschlagenen Eingabe-Versuchen anstoßen soll, wird nicht aktiv.

What is surprising however is that this still works even with the “Erase data after 10 attempts” configuration setting enabled. Our initial analysis indicates that the IP Box is able to bypass this restriction by connecting directly to the iPhone’s power source and aggressively cutting the power after each failed PIN attempt, but before the attempt has been synchronized to flash memory. As such, each PIN entry takes approximately 40 seconds, meaning that it would take up to ~111 hours to bruteforce a 4 digit PIN.

MDSec bestätigt zur Stunde, dass der Angriff unter iOS 8.1 noch problemlos funktioniert, ob auch iOS 8.2 betroffen ist, ist derzeit noch unklar. heise Security deutet hingegen an, dass Apple bereits Kenntnis über die Sicherheitslücke haben könnte:

„Unter der CVE-ID 2014-4451 ist ein Bug verzeichnet, der ein Problem bei der Erfassung von Passcode-Fehleingaben beschreibt und in iOS 8.1.1 behoben sein soll.“