Masque Attack im Video: So funktioniert der iOS-Angriff

Die Installation ungeprüfter Dritt-Anwendungen von zufälligen Webseiten kann euer iPhone kompromittieren und im schlechtesten Fall offizielle iOS-Anwendungen durch manipulierte Klon-Applikationen ersetzen. Dies geht aus einem Experiment der Sicherheits-Forscher Hui Xue, Tao Wei und Yulong Zhang hervor, die für die Security-Firma Fireeye tätig sind.

Die drei Programmierer berichten im Hausblog von der sogenannten „Masque Attack“ und haben eine Video-Demonstration des möglichen Angriffs-Szenarios veröffentlicht, das die Übernahme ausgewählte iOS-Applikation durch vorbereiteten Schadcode veranschaulicht.

Der Angriff nutzt die Tatsache aus, dass sich die von Apple ausgegebenen Enterprise-Zertifikate nicht nur für die Installation neuer Anwendungen am App Store vorbei nutzen lassen, sondern zudem auch in der Lage sind, bereits installierte Applikationen zu überschreiben.

(Direkt-Link)Reproduzierbar auf den iOS-Versionen 7.1.1, 7.1.2, 8.0, 8.1 und 8.1.1 beta, lässt sich der Angriff sowohl gegen Geräte Fahren die mit einem Jailbreak ausgestattet sind, als auch gegen iPhone-Einheiten, die frisch aus der Schachtel kommen.

Aber keine Angst. Die Masque Attack wird wohl auch zukünftig keine Applikationen auf euren Geräten ersetzen. Die beschriebene Attacke ist kein Virus, über das zufällig gestolpert werden kann. Bei der App-Übernahme handelt es sich vielmehr um eine Möglichkeit gezielte Angriffe gegen einzelne Personen und ausgesuchte Geräte zu fahren.

Diese sind aus Angreifer-Perspektive zudem mit einem hohen Zeiteinsatz und einer aufwändigen Vorbereitung verbunden.

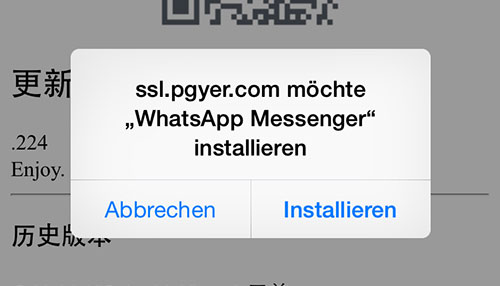

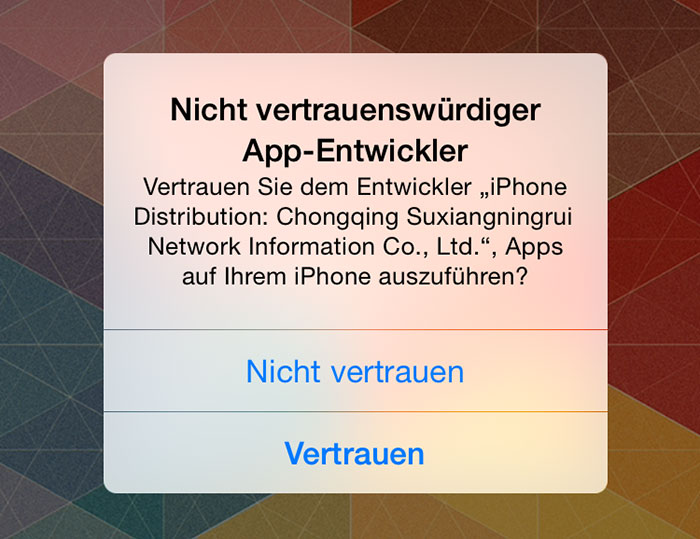

So müssen die Angreifer nicht nur ein valides Enterprise-Zertifikate von Apple beantragen, sondern auch eine schadhafte App programmieren, die sich (im besten Fall) als eine der von euch täglich genutzten Applikationen ausgibt. Anschließend müssen euch die Angreifer dazu bewegen die App (am App Store vorbei) zu installieren. Letzte Hürde: Beim Erststart der neuen Anwendung müsst ihr eine zusätzliche Sicherheits-Nachfrage abnicken, mit der ihr Bestätigt der inoffiziell verteilten App zu vertrauen.

Erst jetzt kann der „Masque Attack“-Angriff im begrenzten Rahmen Schaden anrichten.

Also: Installiert keine Apps außerhalb des App Stores und startet keine Downloads, die euch in einem Popup um einen Vertrauens-Bestätigung fragen.

Apple selbst, Cupertino wurde bereits im Juni über „Masque Attack“ in Kenntnis gesetzt, wird vorerst nicht einschreiten. Die Zertifikate werden für die Verteilung neuer Software in Firmen, unter Entwicklern und Beta-Testern benötigt:

We disclosed this vulnerability to Apple in July. Because all the existing standard protections or interfaces by Apple cannot prevent such an attack, we are asking Apple to provide more powerful interfaces to professional security vendors to protect enterprise users from these and other advanced attacks.