Komfort contra Angriffsfläche: Der W-Lan Autologin

Max Mosers Video (Vimeo-Link) verdeutlicht das in diesem Blog-Eintrag beschrieben Problem recht anschaulich. Der von Apple im iPhone OS 3.0 implementierte, automatische Hotspot-Login könnte (unter bestimmten Voraussetzungen) zu einem ernstzunehmenden Sicherheitsproblem werden. Zwar setzt das konstruierte Szenario voraus, über einen böswillig manipulierten W-Lan Hotspot zu stolpern und dürfte dementsprechend alles andere als eine wirklich ernstzunehmende Bedrohung sein – die Hintergrundinformationen zum eigentlichen Desing-Fehler sind jedoch interessant.

So fährt das iPhone bei jeder Verbindung zu einem ungesichertem W-Lan Hotspot einen kurzen Test und überprüft dabei zwei Punkte.

- 1. Funktioniert die DNS-Auflösung der URL Apple.com

- 2. Lässt sich Apples Success-Seite aufrufen.

Liefern beide Tests ein positives Ergebnis, ist alles in Butter. Der W-Lan-Hotspot bietet offensichtlich eine unverschlüsselte Internetverbindung. Gibt es zwei negative Antworten, scheint der Hotspot keine Internetverbindung anzubieten, auch dieses Ergebnis ist üblich.

Die mögliche „Sicherheitsproblematik“ kommt bei der dritten Konstellation zum Tragen. Denn lässt sich die DNS-Anfrage auflösen, Apples Success-Seite hingegen jedoch nicht aufrufen, geht MobileSafari von einem der üblichen Hot-Spot Benutzer-Logins auf und öffnet ein neues MobileSafari Browser-Fenster.

Hier könnten entsprechend manipulierte HotSpots nun ansetzen, etwaige Browser-Schwachstellen ausnutzen und Cookies auslegen. via fscklog

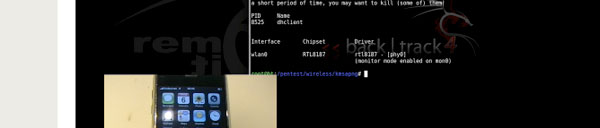

Usability kills security …. together with karmetasploit its a very evil thing. Get Iphones cookies, accounts and maybe even system control… depending on the bugs you have left to test.