iPhone Privacy Paper: Datenschutzbedenken im AppStore

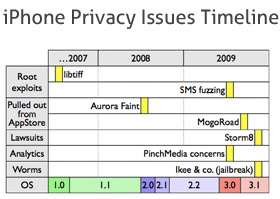

Auf die Arbeit des iPhone-Programmierers und wissenschaftlichen Mitarbeiters an der Schweizer Heig-VD, Nicolas Seriot, haben wir euch bereits Anfang Dezember aufmerksam gemacht. Damals widmete sich Seriot möglichen Angriffs-Vectoren bei nicht modifizierten iPhone-Modellen und untersuchte das Sicherheits-Konzept des AppStores.

Auf die Arbeit des iPhone-Programmierers und wissenschaftlichen Mitarbeiters an der Schweizer Heig-VD, Nicolas Seriot, haben wir euch bereits Anfang Dezember aufmerksam gemacht. Damals widmete sich Seriot möglichen Angriffs-Vectoren bei nicht modifizierten iPhone-Modellen und untersuchte das Sicherheits-Konzept des AppStores.

Schad-Software die von Apple während der AppStore-Eingangskontrolle übersehen wird, so Seriots These, könnte sich nach der Installation, beinahe beliebig auf dem iPhone austoben und zahlreiche private Daten des iPhone-Besitzers nicht nur auslesen sondern auch weitergeben.

Um sein Konzept zu verdeutlichen und Apples offiziellen Standpunkt – die im AppStore erhältlichen Applikationen würden in einer Sandbox laufen und nur beschränkten Zugriff auf das restliche Betriebssystem, Kontaktdaten und Co. erhalten – lügen zu strafen, entwickelte Seriot die hier erhältliche iPhone-Anwendung Spyphone.

Spyphone demonstriert wie einfach es für geübte Entwickler ist, sich nicht nur die Kontakt-Daten des iPhone-Besitzers anzeigen zu lassen, sondern auch Zugriff auf die in der Vergangenheit abgesetzten Youtube- und Safari-Suchen, eMail-Kommunikationen und Geo-Koordinaten zu erlangen.

Im Rahmen der gestern beendeten „Black Hat Technical Security Conference“ hat Seriot seine Untersuchungen nun noch mal ausführlich formuliert und unter der Tag-Line „The iPhone business model relies on consumers’ trust in a closed ecosystem“ einen Vortrag zum Thema gehalten.

Auf der Black Hat Seite stehen nun sowohl das 30-seitige Paper (PDF-Link) als auch die Präsentationsfolien (PDF-Link) zum Download bereit. Lesenswert.

„This presentation will discuss iPhone privacy issues and challenge Apple’s stance and assertions regarding iPhone security. The presentation will also show how a rogue application can access substantial quantities of personal data on an unmodified device and expose how it could go unnoticed in spite of AppStore tight reviews.„