The Introspection Engine

Gegen staatliche Lauschangriffe: iPhone-Implantat von Edward Snowden

Zwar existiert bereits ein erster Prototyp, die jetzt vorgestellte Introspection Engine des Whistleblowers Edward Snowden ist zum aktuellen Zeitpunkt jedoch noch eher ein akademisches Gedankenspiel, denn ein fertiges Zubehör-Produkt.

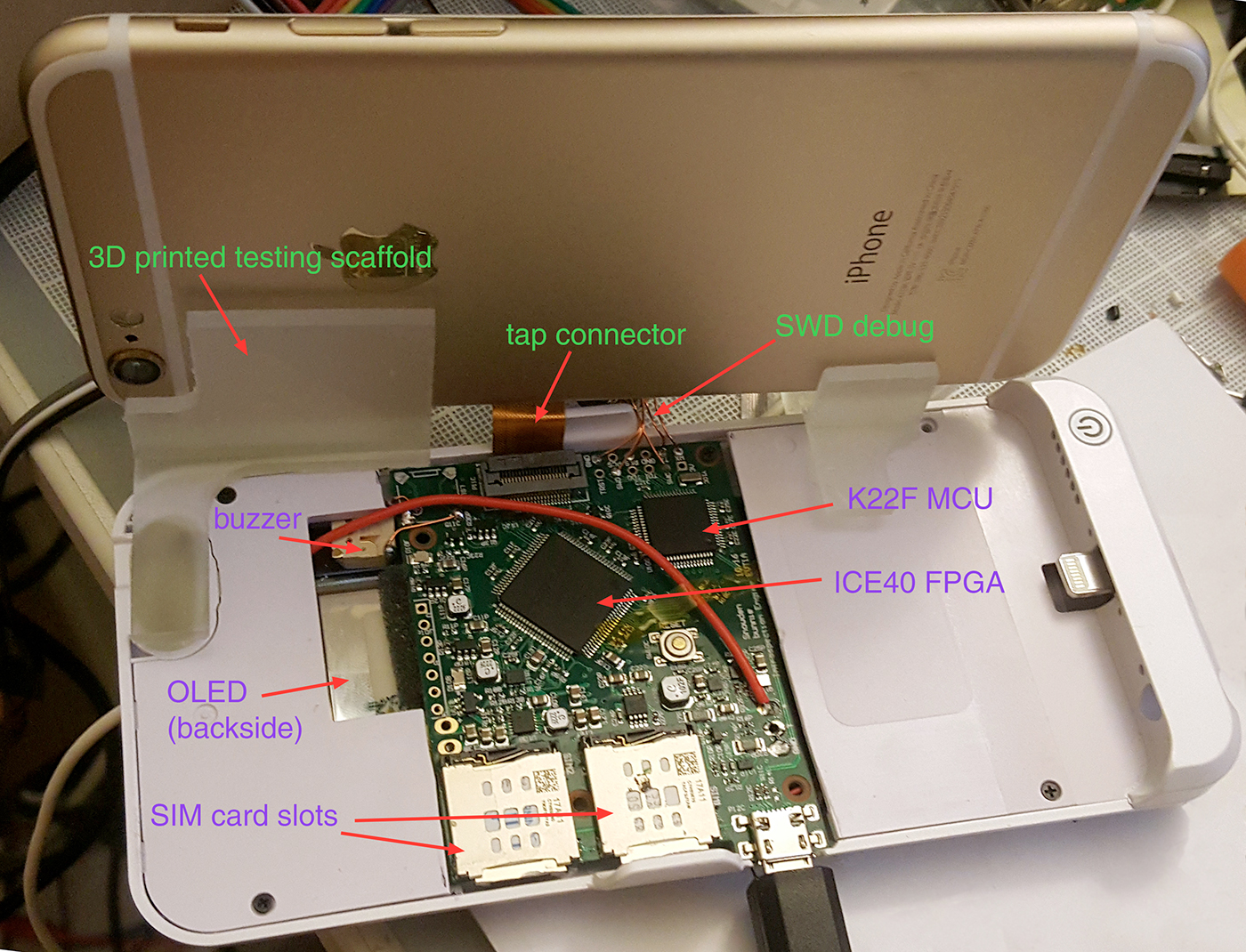

Zusammen mit dem Hardware-Experten Andrew Huang hat Snowden ein iPhone-Case entworfen, das direkt mit der Hauptplatine des Apple-Handys verbunden ist und alle Module zur drahtlosen Kommunikation überwacht – also den LTE-Chip, das Bluetooth-Modul, GPS und WLAN.

Der kleine Hardware-Rucksack soll sicherstellen, dass Geräte die sich gerade im Flugmodus befinden, keine Kommunikationsversuche mit der Außenwelt starten und richtet sich vornehmlich an Journalisten, die ihre iPhone-Modelle stellenweise als „Silent Phone“, also lediglich zum Befördern von Daten einsetzen.

Snowden vertraut der Hardware nicht und will so sicherstellen, dass gefährdete Reporter keine kompromittierten Geräte nutzen.

Our work proposes to monitor radio activity using a measurement tool contained in a phone-mounted battery case. We call this tool an Introspection Engine. The Introspection Engine has the capability to alert a reporter of a dangerous situation in real-time. The core principle is simple: if the reporter expects radios to be off, alert the user when they are turned on.

Das kürzlich veröffentlichte Paper zur Introspection Engine könnt ihr hier begutachten. Die Design-Ziele, die Snowdens Projekt verfolgt haben wir im Anschluss notiert.

Die 8 Grundsätze der Introspection Engine

- Completely open source and user-inspectable (“You don’t have to trust us”)

- Introspection operations are performed by an execution domain completely separated from the phone’s CPU (“don’t rely on those with impaired judgment to fairly judge their state”)

- Proper operation of introspection system can be field-verified (guard against “evil maid” attacks and hardware failures)

- Difficult to trigger a false positive (users ignore or disable security alerts when there are too many positives)

- Difficult to induce a false negative, even with signed firmware updates (“don’t trust the system vendor” – state-level adversaries with full cooperation of system vendors should not be able to craft signed firmware updates that spoof or bypass the introspection engine)

- As much as possible, the introspection system should be passive and difficult to detect by the phone’s operating system (prevent black-listing/targeting of users based on introspection engine signatures)

- Simple, intuitive user interface requiring no specialized knowledge to interpret or operate (avoid user error leading to false negatives; “journalists shouldn’t have to be cryptographers to be safe”)

- Final solution should be usable on a daily basis, with minimal impact on workflow (avoid forcing field reporters into the choice between their personal security and being an effective journalist)